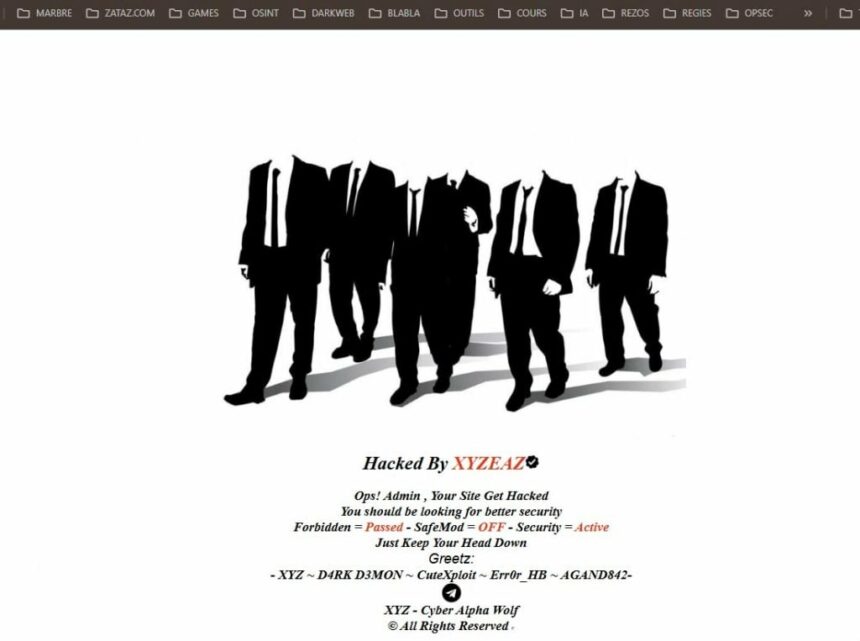

Un pirate nommé XYZEAZ a revendiqué, le 4 septembre 2025, le défacement d’une trentaine de sites français. Derrière ce vandalisme numérique : l’exploitation d’un serveur mutualisé vulnérable.

Le message de XYZEAZ : une signature héritée des années 2000

CTI ZATAZ – Scannez les menaces vous concernant avant qu’il ne soit trop tard.

Confidentiel. Instantané. Sécurisé. Zéro intermédiaire. 100 % Made in France.

Un cluster d’hébergement unique : la clé de la propagation

Les sites compromis étaient très divers : boutiques de cigares (epicureancigars.net, cigaspirit.com, cigarzilla.net), pages de cigarettes électroniques (e-smoked.com, cigarette-electronique-luxe.com), sites de médecines alternatives (hypnose-paris-11.fr, acupuncture-medecines-naturelles-25.com), mais aussi des pages locales (massilia-sports.fr, lesvoiles-arcachon.fr). À première vue, il pouvait sembler que XYZEAZ s’était intéressé spécifiquement au secteur du tabac et de la vape.

Une analyse plus fine révèle pourtant un dénominateur commun : la totalité de ces domaines pointaient vers l’adresse IP 109.234.164.133, hébergée chez O2switch, un fournisseur français d’hébergement mutualisé (AS50474). Ce type d’hébergement regroupe plusieurs centaines de sites sur un même serveur. Si un seul d’entre eux est compromis, l’attaquant peut pivoter latéralement et injecter son message dans les répertoires de tous les autres.

Le scénario le plus probable est celui d’une vulnérabilité dans un CMS (WordPress, Joomla, Drupal) ou dans un plugin obsolète. Une fois un accès obtenu, XYZEAZ aurait déposé un webshell ou un script de gestion de fichiers, permettant d’écraser les fichiers index de tous les sites du serveur. Cette hypothèse est renforcée par les instructions techniques diffusées après l’incident : elles recommandent de vérifier la présence de backdoors connues comme « FilesMan », « WSO », « c99 » ou « b374k ».

Déroulé de l’attaque : de l’intrusion au défacement

L’attaque semble avoir suivi un déroulé classique. Une vulnérabilité est exploitée sur un site particulier. L’attaquant téléverse un webshell, outil permettant de contrôler le serveur à distance via une interface web. Grâce à ce point d’ancrage, il parcourt les répertoires du serveur mutualisé. Comme les hébergements partagés reposent sur des environnements communs, il peut accéder aux répertoires des autres domaines.

L’étape suivante consiste à remplacer le fichier index (index.html, index.php) par une page de revendication. C’est la phase de « defacement » à proprement parler. XYZEAZ a appliqué ce procédé à grande échelle, touchant en quelques heures plusieurs dizaines de domaines.

Le pirate a ensuite diffusé ses « trophées » sur des plateformes spécialisées comme Hack-DB ou DefacerID, des sites qui recensent et archivent les attaques de défacement. Ces vitrines servent à donner de la visibilité à ce type d’action et à inscrire un pseudonyme dans la « scène » hacker.

Pourquoi ces attaques persistent-elles en 2025 ?

Le défacement est perçu comme une pratique archaïque, appartenant à l’histoire du hacking. Pourtant, il survit en 2025, pour trois raisons principales.

La première est la facilité. De nombreux CMS et plugins présentent encore des vulnérabilités connues, que les administrateurs tardent à corriger. Les pirates disposent d’exploits publics qui leur permettent d’automatiser les intrusions.

La deuxième est la visibilité. Un ransomware nécessite de négocier avec la victime pour obtenir un paiement. Un défacement, en revanche, est immédiatement visible : il génère de l’attention et renforce la notoriété du pirate dans les cercles underground.

La troisième raison est l’effet tremplin. Derrière un défacement peut se cacher une action plus grave : vol de données, installation de backdoors persistantes, ou préparation d’une prise d’otage numérique. Dans le cas présent, rien n’indique un vol de données, mais la simple présence de webshells potentiels est un signal d’alerte.

Face à une telle compromission, la réponse doit être rapide et structurée. Les experts en sécurité recommandent de basculer immédiatement les sites en maintenance côté serveur, afin d’empêcher la diffusion de contenu corrompu. Il est également essentiel de geler l’écriture dans les répertoires web, voire de désactiver PHP temporairement.

La collecte de preuves est une étape cruciale. Avant toute restauration, il convient de sauvegarder l’état compromis, avec horodatage, afin de pouvoir analyser la méthode d’attaque. Des commandes comme find pour lister les fichiers récemment modifiés, ou grep pour rechercher des signatures connues de webshells, permettent d’identifier l’étendue de la compromission.

Une rotation immédiate de tous les accès sensibles est nécessaire : comptes FTP, SSH, bases de données, mais aussi clés API et tokens utilisés par les sites. La restauration doit s’effectuer à partir d’une sauvegarde intacte, suivie d’une mise à jour complète des CMS, thèmes et extensions. Les plugins abandonnés doivent être supprimés.

Enfin, une communication avec l’hébergeur est incontournable. O2switch dispose d’une adresse dédiée ([email protected]

) pour le signalement des compromissions. Le partage des indicateurs de compromission (IP, signatures, pseudonymes laissés par l’attaquant) aide à la mitigation collective.

Un signal d’alarme pour les TPE et PME

L’épisode XYZEAZ illustre une réalité : de nombreuses petites entreprises négligent la sécurité de leur site vitrine. Or, un site web n’est pas seulement un outil de communication. C’est aussi une porte d’entrée potentielle vers des systèmes plus sensibles.

La multiplication des CMS simplifie la création de sites, mais elle accroît aussi la surface d’attaque. Chaque plugin, chaque extension est un risque supplémentaire. Dans un environnement mutualisé, la responsabilité est partagée : l’hébergeur doit garantir une isolation stricte entre les clients, mais l’administrateur reste responsable de la mise à jour et du durcissement de son propre site.

Pour les TPE et PME, les recommandations sont claires :

effectuer des mises à jour régulières de CMS et plugins ;

limiter le nombre d’extensions installées ;

activer l’authentification à deux facteurs sur les panneaux d’administration ;

utiliser un WAF (Web Application Firewall) pour filtrer les attaques ;

restreindre les droits d’exécution dans les répertoires de téléchargement.

La vague de défacements de septembre 2025 rappelle que les vieilles méthodes du hacking n’ont pas disparu. Elles se nourrissent de la négligence, de la lenteur des mises à jour et de la fragilité des hébergements mutualisés. Pour XYZEAZ, l’objectif était peut-être simplement la visibilité. Pour les victimes, il en va de leur image et potentiellement de leur sécurité informatique. La question reste ouverte : combien d’entreprises accepteront encore de voir leur vitrine numérique transformée en tableau de chasse d’un pirate opportuniste ?

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée