Deux collectifs revendiquent avoir pénétré des infrastructures vitales aux États-Unis, en Corée du Sud et en Italie. Derrière l’annonce, se dessine un mélange de propagande et de marketing.

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée

Dans un message intercepté par l’équipe du Service Veille de ZATAZ, deux entités pirates 62IX GROUP et HKVD affirment avoir compromis des systèmes sensibles dans l’énergie, les télécoms et la logistique en Amérique, en Asie et en Europe. Les pirates citent Amazon, Verizon, Korea Telecom et Fastweb, en revendiquant l’accès à des configurations BGP, des scripts industriels et des données d’objets connectés. L’annonce, ponctuée de slogans idéologiques, se transforme ensuite en publicité pour des outils, ainsi qu’un cours de piratage d’infrastructure. Décryptage exclusif d’un mélange explosif entre opération d’influence et économie grise du cybercrime.

Quand la mise en scène devient arme de guerre

Tout commence par un message mis en ligne dans un espace du darknet où les codes de l’agitprop numérique se mêlent aux symboles guerriers et religieux. Les auteurs se présentent comme “miliciens numériques” et non comme de simples hackers. Ils affirment avoir franchi les barrières de réseaux critiques aux États-Unis, en Corée du Sud et en Italie. L’annonce joue sur la précision apparente : villes nommées, fournisseurs d’accès identifiés, jargon technique qui donne à l’ensemble un vernis de crédibilité. Amazon et Verizon pour l’Amérique, Korea Telecom pour l’Asie, Fastweb pour l’Europe. Les cibles prétendument atteintes renvoient à des secteurs stratégiques : énergie, télécommunications, logistique.

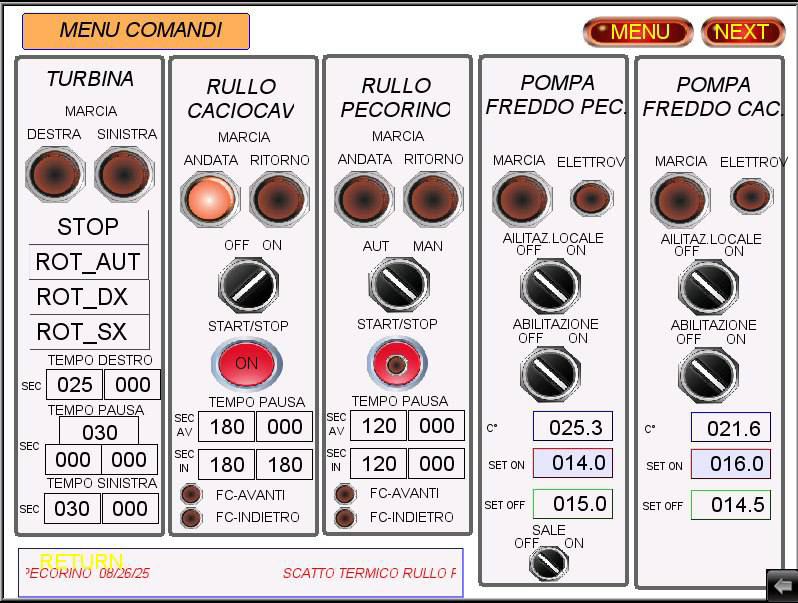

La narration se veut millimétrée. On parle de “configurations de routeurs Cisco et Juniper” qui auraient offert un accès à des sessions BGP. On évoque aussi des “scripts de contrôle de turbines et de pompes”, comme si les auteurs détenaient la clé de processus industriels critiques. Le texte insiste sur la récupération de “données télémétriques” issues d’objets connectés urbains, une manière de suggérer un contrôle invisible sur des villes intelligentes. Tout est calibré pour semer le doute, attirer l’attention et crédibiliser une action dont aucune preuve concrète n’est livrée.

Ce type de mise en scène n’est pas nouveau. Depuis plusieurs années, le darknet sert de théâtre pour groupes se réclamant de causes politiques ou militaires. L’objectif n’est pas seulement d’annoncer une intrusion, mais de construire une image, d’imposer un récit et de s’inscrire dans une guerre de perception. Ce qui frappe ici, c’est la manière dont l’annonce glisse presque naturellement vers une logique commerciale.

Une opération commerciale déguisée en exploit

Après avoir dressé ce tableau alarmant de supposées intrusions, les auteurs dévoilent une autre facette de leur message : l’autopromotion. Les outils utilisés seraient des produits maison, baptisés EVM-1000, EVM-1500 et EVM-3000. Ils sont décrits comme des “stealers non résidents”, présentés comme discrets et performants. Aucun détail technique n’est donné, mais les noms suffisent à créer un effet de marque. Ils rappellent les pratiques marketing des logiciels légitimes : un modèle de gamme, une nomenclature qui évoque robustesse et industrialisation.

Puis vient l’offre finale, presque publicitaire. Les lecteurs sont invités à s’inscrire à un “cours de pentest d’infrastructure”, dispensé par l’une des figures mises en avant dans le message. Et, comme dans toute promotion en ligne, une réduction est proposée, présentée comme valable jusqu’au 1er septembre, jour de la “Journée de la connaissance”. L’opération s’habille de propagande, mais elle répond aux logiques classiques du commerce clandestin : attirer, intriguer, rassurer et convertir l’attention en revenus.

Cette hybridation entre récit de puissance et stratégie commerciale n’est pas isolée. De nombreux collectifs exploitent aujourd’hui la visibilité offerte par les tensions géopolitiques pour vendre leurs services ou leurs outils comme ZATAZ a pu le révéler pour des pirates tels que Killnet, Noname, Etc. Le discours patriotique ou idéologique joue alors le rôle de vitrine, tandis que les vraies transactions se déroulent à l’ombre, dans les canaux privés, via cryptomonnaies et contacts chiffrés. La rhétorique martiale sert autant à intimider les adversaires qu’à séduire de futurs clients.

⏳ Jusqu’où tolérerez-vous d’être piraté ?

CTI ZATAZ – Scannez les menaces vous concernant avant qu’il ne soit trop tard.

Confidentiel. Instantané. Sécurisé. Zéro intermédiaire. 100 % Made in France.

Entre menace réelle et théâtre numérique

Reste une question centrale : ces intrusions sont-elles réelles ou ne relèvent-elles que de la mise en scène ? Les indices fournis n’apportent aucune preuve exploitable. Aucun extrait de configuration identifiable, aucun artefact technique, aucune donnée vérifiable. Citer un numéro d’AS (comme Amazon ou Verizon) ne suffit pas à démontrer une compromission, tant ces infrastructures couvrent des millions de systèmes et de flux. Parler de scripts de turbines ou de pompes frappe l’imagination, mais sans échantillon ni contexte, cela relève davantage de la suggestion que de la démonstration. D’autres pirates pro-russes avaient agi de la sorte, en 2024, avec le « piratage » d’un moulin à eau.

Pourtant, l’efficacité du message réside justement dans ce flou. Les professionnels de la cybersécurité savent que les interconnexions entre cloud, IoT et systèmes industriels créent des surfaces d’attaque bien réelles. Les failles existent, les précédents aussi : exfiltration de données d’opérateurs télécoms, accès non autorisés à des environnements OT, détournements de flux BGP déjà observés. Le récit proposé par 62IX et HKVD s’appuie sur ces vulnérabilités connues pour paraître vraisemblable, tout en évitant de livrer quoi que ce soit qui pourrait être vérifié indépendamment.

En définitive, cette campagne illustre la porosité entre trois dimensions. La première est l’activisme numérique, où la revendication sert à affirmer une posture politique ou militaire. La deuxième est le cybercrime économique, où la visibilité sert de tremplin à la vente d’outils ou de services. La troisième est l’opération d’influence, où le récit façonne la perception du rapport de force technologique. Ces trois registres se superposent et brouillent les frontières entre menace réelle et guerre de communication.

Dans ce contexte, l’attitude la plus pragmatique consiste à traiter ce type de revendication comme un signal faible. Ni à le rejeter d’emblée comme une pure invention, ni à l’adopter comme vérité établie. Il s’agit d’exiger des preuves techniques, de surveiller les indicateurs réseau susceptibles de corroborer un détournement, et de renforcer les défenses sur les segments explicitement cités, ne serait-ce que pour couper court aux effets de communication.

La force de ces narratifs tient à leur capacité à instiller le doute. Ils se nourrissent des failles réelles, mais se contentent souvent de les suggérer. Et tant que les infrastructures critiques présentent des vulnérabilités connues et documentées, le terrain reste fertile pour ce mélange de menace, de mise en scène et de marketing souterrain.

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée