Le procès d’un cybercriminel prend une tournure inattendue : ZATAZ découvre que le site qu’il administrait redirige désormais vers une cyber arnaque.

Un procès cybercriminel emblématique

CTI ZATAZ – Scannez les menaces qui vous visent avant qu’il ne soit trop tard.

Confidentiel. Instantané. Sécurisé. Zéro intermédiaire. 100 % Made in France.

Un site transformé en piège numérique

L’affaire aurait pu se limiter à une décision de justice. Pourtant, la publication officielle du Département de la Justice a redonné une visibilité inattendue au forum BlackDB, dont l’adresse est citée dans les documents de procédure. Or, le domaine n’a pas disparu. ZATAZ a constaté que la page, loin d’être figée, redirige aujourd’hui les visiteurs vers une attaque bien connue.

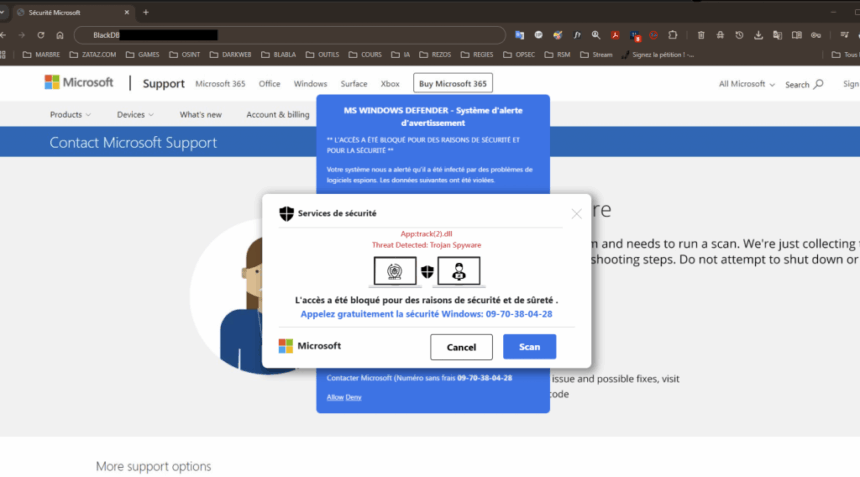

En testant l’URL, ZATAZ a identifié une escroquerie de type « scareware », connue sous le nom « Alerte virus Microsoft ». Le mécanisme repose sur une fausse notification système affichant un avertissement alarmiste. L’internaute est incité à télécharger un prétendu outil de sécurité ou à contacter un faux support technique. Dans les deux cas, il s’agit de piéger l’utilisateur pour installer des malwares ou récupérer ses données bancaires.

Ce basculement illustre le recyclage fréquent des infrastructures cybercriminelles. Les domaines saisis ou abandonnés peuvent rapidement être réenregistrés et utilisés pour d’autres fraudes, profitant de leur notoriété passée et du trafic résiduel généré par les enquêtes médiatiques.

Une chaîne de risques institutionnels

L’ironie de l’affaire est que le Département de la Justice, en mentionnant l’adresse du forum dans ses communiqués officiels, contribue indirectement à la diffusion du piège. Un citoyen curieux, un journaliste ou un chercheur qui clique sur le lien est désormais exposé à une tentative d’arnaque.

Ce scénario rappelle l’importance pour les autorités judiciaires et médiatiques de vérifier l’état des domaines cités dans les décisions publiques. Sans précaution, une simple reproduction d’URL peut devenir une passerelle vers une attaque. Ce problème n’est pas isolé : plusieurs enquêtes passées ont montré que des sites saisis dans le cadre de procédures criminelles ont été rachetés par de nouveaux acteurs malveillants.

Les services de renseignement et les équipes CERT (Computer Emergency Response Team) insistent sur la nécessité de contrôler le cycle de vie des noms de domaine liés au crime organisé. La cybersécurité ne s’arrête pas à l’arrestation d’un individu : elle exige un suivi technique constant des traces laissées par son activité.

L’affaire Masurica illustre la double dimension judiciaire et technique des enquêtes cybercriminelles. Neutraliser un acteur ne suffit pas si l’écosystème numérique qu’il a laissé actif reste exploitable. Comment les autorités pourront-elles éviter que leurs propres publications ne servent d’amplificateur à de nouvelles escroqueries ?

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée