Des courriels piégés, envoyés depuis l’infrastructure officielle d’Alltricks, ont dupé les filtres SPF, DKIM et DMARC. Enquête sur un cas d’école en compromission d’outil tiers.

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée

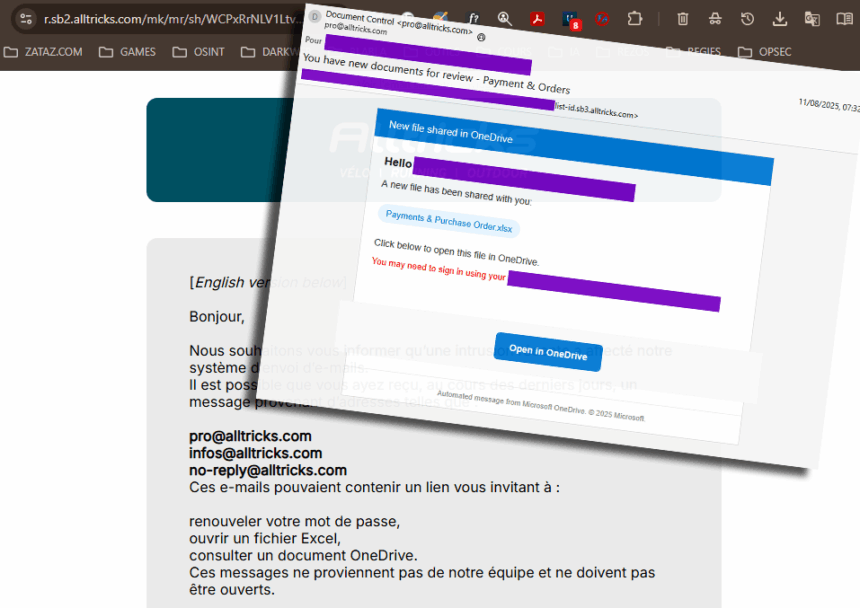

Le 11 août 2025, des clients d’Alltricks reçoivent des mails semblant parfaitement authentiques, validés par tous les contrôles anti-fraude, mais pointant vers de faux documents OneDrive visant à récolter des identifiants. L’enquête révèle un compromis du système d’envoi marketing opéré via Sendinblue (Brevo), partenaire officiel de l’enseigne. L’alerte publiée par Alltricks confirme que les adresses d’expédition et les sous-domaines utilisés étaient légitimes, rendant les attaques indétectables par les filtres classiques. ZATAZ reviens sur la chaîne technique de l’attaque et les raisons pour lesquelles même les destinataires avertis pouvaient tomber dans le piège.

Le courriel qui semblait « parfait »

À 7 h 35, un client reçoit un message de [email protected] l’invitant à consulter un fichier Excel hébergé sur OneDrive. La mécanique semble banale, mais l’analyse des en-têtes fait frissonner :

SPF : validé – l’IP est autorisée pour sb3.alltricks.com.

DKIM : validé – la signature correspond bien à alltricks.com.

DMARC : validé – alignement parfait entre expéditeur et signature.

Le lien d’accès utilise r.sb3.alltricks.com, un sous-domaine légitime d’Alltricks délégué à Sendinblue. L’adresse IP appartient à l’infrastructure du prestataire, utilisée habituellement pour le tracking et la redirection de liens dans les campagnes marketing. Bref, classique. Ce courriel frauduleux a été envoyé par les mêmes serveurs que les campagnes légitimes, avec les mêmes signatures et le même domaine. Les filtres anti-phishing n’avaient aucune raison de le bloquer.

L’alerte de AllTricks et l’un des messages pirate. Capture : zataz.com

⏳ Jusqu’où tolérerez-vous d’être piraté ?

CTI ZATAZ – Scannez les menaces vous concernant avant qu’il ne soit trop tard.

Confidentiel. Instantané. Sécurisé. Zéro intermédiaire. 100 % Made in France.

La confirmation d’Alltricks

À 19 h 18, Alltricks publie une alerte sur son site : « Nous souhaitons vous informer qu’une intrusion récente a affecté notre système d’envoi d’e-mails. Il est possible que vous ayez reçu, au cours des derniers jours, […] Ces messages ne proviennent pas de notre équipe et ne doivent pas être ouverts. » Le message parle clairement d’intrusion dans le système d’envoi de courriels, autrement dit, le compte Alltricks chez Sendinblue/Brevo a été compromis. L’attaquant a pu lancer une campagne depuis l’espace marketing légitime de la marque.

Pourquoi c’est indétectable par SPF/DKIM/DMARC ? SPF, DKIM et DMARC servent à vérifier que l’expéditeur est autorisé à envoyer depuis un domaine et que le message n’a pas été altéré. Ici, tout était conforme, car les serveurs de Sendinblue étaient déjà dans les enregistrements SPF d’Alltricks ; la clé DKIM utilisée pour signer les campagnes marketing a signé ce message. L’expéditeur dans le From et la signature DKIM concordaient, validant DMARC. Ces protections ne servent pas à détecter un usage malveillant d’un compte légitime, c’est exactement ce qui s’est produit.

[Alltricks back-office]

│

│ (Authentification au compte Sendinblue)

▼

[Plateforme Sendinblue/Brevo]

│

├── Campagnes marketing légitimes

│ (liens r.sb3.alltricks.com)

│

└── Campagne frauduleuse (injection par l’attaquant)

│

▼

Serveurs SMTP Sendinblue

│

▼

[Destinataires/clients]

Un cas d’école de « compromission d’outil tiers »

Cette attaque illustre une faiblesse récurrente : les entreprises déportent leur communication transactionnelle et marketing sur des prestataires externes. La sécurité de ces comptes dépend alors d’un identifiant et d’un mot de passe, voire d’une clé API, rarement protégés par une authentification forte. Pour l’attaquant, c’est la porte royale. Il bénéficie d’une infrastructure réputée ; il exploite des domaines et sous-domaines déjà approuvés par les destinataires ; il contourne automatiquement les filtres anti-spoofing.

Pour les défenseurs, la seule parade est la surveillance des contenus sortants et la sécurisation drastique des comptes tiers.

Rejoignez-nous sur les réseaux sociaux

Aucun spam – Désinscription en un clic – Vie privée respectée