Suivez les préparatifs, la collecte de données et la compétition du CTF Social Engineering du HackFest 2024 de Québec.

1er octobre 2024 // J – 11

Ça y est, c’est parti ! Je viens de recevoir ma « cible » de la part des organisateurs du CTF (Capture the Flag) Social Engineering organisé lors du HackFest 2024 de Québec. Shane MacDougall, l’organisateur en chef, est une référence mondiale sur le sujet. Plusieurs fois vainqueur du CTFSE de Las Vegas [DEF CON], c’est lui qui a mis sur pied la compétition québécoise. Vous comprenez donc pourquoi il n’y a plus beaucoup de nouvelles sur ZATAZ ou sur les réseaux sociaux depuis plus de 10 jours : le temps est consacré à l’entraînement et à la récupération des flags. J’ai eu la chance de finir à la seconde place en 2023. Cette année, je vise à en apprendre encore plus sur le sujet. D’autant plus que Shane m’a proposé une « cible » de choix XXL ! Je ne l’ai pas choisi.

La compétition se déroule en trois phases

La première consiste à collecter un maximum d’informations sur la « cible« . Vous comprendrez que je ne peux pas vous révéler son nom, du moins pour le moment. Cette collecte se fait exclusivement en source ouverte. Un rapport doit être rédigé, contenant les informations comme le « Quoi », le « Où », et les contenus pertinents. Bref, il n’y a pas de place pour jouer à la « Jeune Mexicaine » qui s’aventure sur le darkweb comme pourrait le suggérer un internaute dans des commentaires (qu’il spamme) dans votre blog préféré.

Cette collecte n’est pas effectuée au hasard : il s’agit de répondre à 100 questions, correspondant à 100 flags. Cela va des informations « simples » comme les numéros de téléphone de l’entreprise et l’identité des personnes qui s’y cachent, jusqu’aux plus complexes, telles que les noms des imprimantes, les informations sur les employés, ou encore les caméras de vidéosurveillance. Tout doit être collecté en source ouverte, et les règles sont strictes. Le moindre écart et c’est la disqualification. Interdiction d’appeler la société pendant la création du dossier.

La seconde partie de la compétition se déroule en public

Les vidéos et enregistrements audio sont interdits. Les compétiteurs, un par un, sont placés dans une cage en verre, face aux spectateurs. Sur le côté, le jury, avec Shane en président de séance. Leur mission est d’évaluer les performances des compétiteurs. Si le rapport écrit représente 50 % des points, les 50 % restants se gagnent via des appels téléphoniques. Nous avons 30 minutes chacun pour obtenir un maximum de flags, les mêmes que ceux identifiés dans le rapport, mais cette fois-ci via des conversations téléphoniques. Le défi est de convaincre les employés de l’entreprise cible de répondre à nos questions sans éveiller de soupçons. Les scores sont annoncés vendredi soir, et les finalistes se retrouvent pour la grande finale le samedi.

Dans la nuit de vendredi à samedi, Shane communiquera une nouvelle cible. Même mission pour les finalistes : trouver les numéros de téléphone à appeler samedi matin. Encore 30 minutes dans la boîte en verre, pour extraire le maximum de flags. En cas d’égalité, Shane sortira un chapeau noir. Les deux derniers compétiteurs tireront au sort une entreprise à cibler. Ils pourront également faire appel au public, créer une équipe, qui les aidera à trouver les numéros à appeler pour la grande finale.

6 octobre 2024 // J – 5

Le rapport est rendu. Dans mon cas, 87 pages d’informations : numéros de téléphone, documents publics révélateurs, PDF « confidentiels », etc. J’ai réussi à identifier 83 flags sur 100 ! Pas mal. Shane s’est amusé en disant : « JESUS CHRIST. 87 PAGES… You just made it on to my enemies list LMAO« . Les responsables de l’entreprise seront présents vendredi. Il faut savoir que toutes les informations trouvées leur seront remises. Le CTFSE a pour but de les aider, de leur montrer à quel point le SE est « la reine des hacks » : il s’agit de pirater les esprits avant de pirater les systèmes.

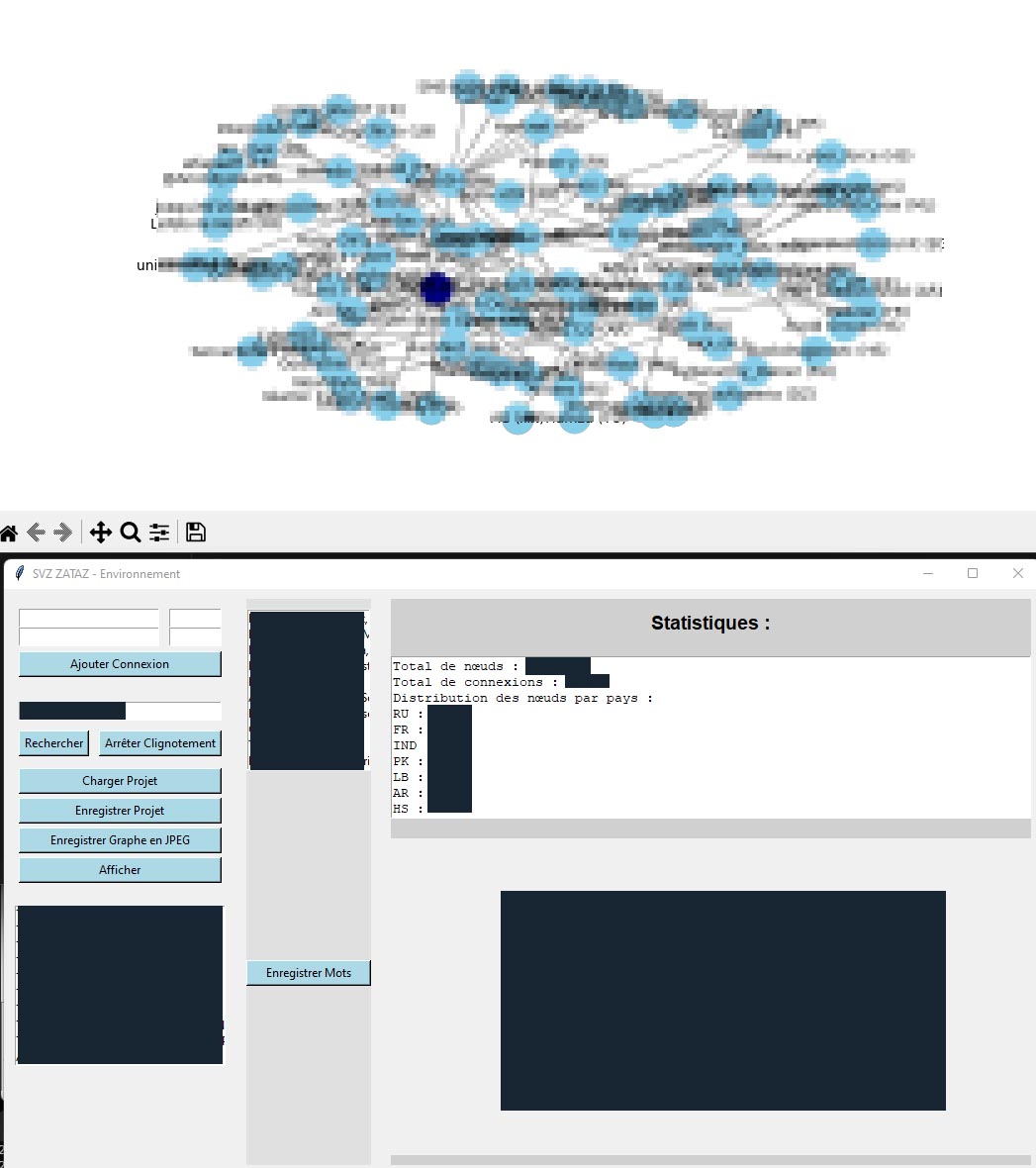

Rendez-vous le 11 pour la suite de l’aventure. Si vous êtes à Québec, passez par le Hackfest ! De nombreuses conférences, des CTFs, un village hacking, etc. Shane y présentera une conférence sur « ChapGPT pour la collecte OSINT pour le SECTF« , tandis que je donnerai une présentation intitulée « Le Social Engineering : du CTF à la réalité« , ainsi que la démonstration de mon outil « Bubule« , et comment cet outil a permis de suivre des pirates informatiques durant les Jeux Olympiques Paris 2024. L’outil (son vrai nom est CAFE (Citius, Altius, Fortius, Communiter – Plus vite, plus haut, plus fort, ensemble) et les données seront offerts, téléchargeables via cette page.